(Definition) Bei der Chain Key Technologie handelt es sich um einen Public Key. Der 48 Byte lange Kettenschlüssel macht das Rendering von alten Blöcken in der Blockchain überflüssig. Es ermöglicht dem Internet Computer in Webgeschwindigkeit zu arbeiten.

Die Chain Key Technologie besteht aus verschiedenen kryptographischer Protokolle, die für die Zusammensetzung und Organisation der Knotenpunkte innerhalb des Internet Computers verantwortlich sind. Sie erlaubt es dem Internet Computer Geschwindigkeiten in der Verarbeitung und Weiterleitung von Datensätzen zu erreichen, die weit über dem anderer gängiger Blockchain-Protokolle hinaus gehen.

Was ist die Chain Key Technologie?

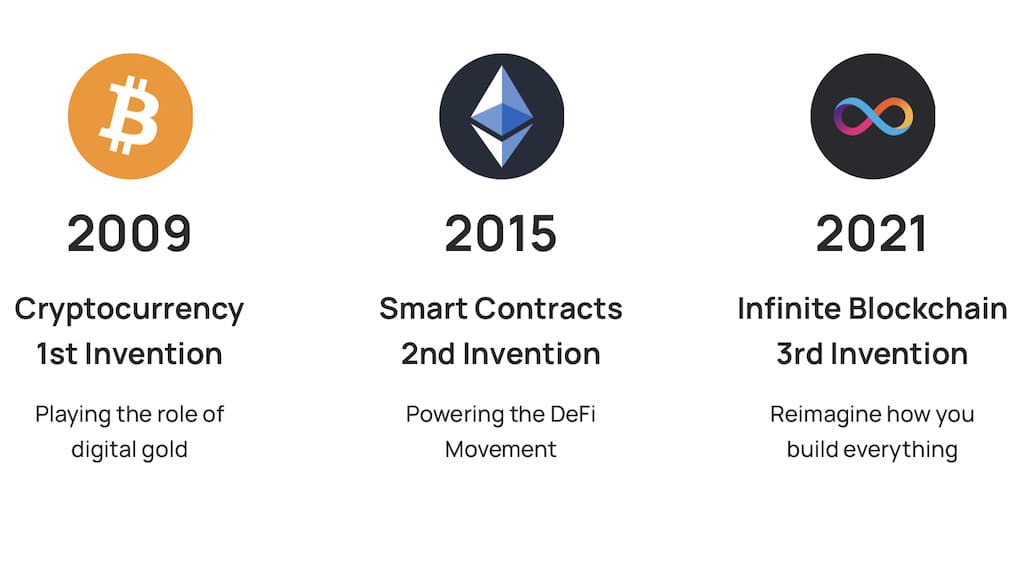

Die erste große Innovation in Sachen Blockchain war Bitcoin, mit der Kryptowährungen erstmals eingeführt wurden und heute von einigen als digitales Äquivalent zu Gold angesehen wird. Die zweite Revolution der Blockchain Technologie war Ethereum, mit der die Smart Contracts eingeführt wurde. Durch sie wurde es möglich DApps und Datentransfer, die über Währungen hinaus gehen, auf der Blockchain zu erlauben. Diese Weiterentwicklung war von entscheidender Bedeutung für die DeFi-Revolution.

Der Internet Computer ist der dritte große Meilenstein in Sachen Blockchain Technologie. Sie ermöglicht den ersten echten nahtlosen Blockchain Computer mit unendlicher Kapazität. Ein zentrales Element, welches diesen Fortschritt erlaubt, ist die Chain Key Technologie. Sie verbindet dafür verschiedene moderne Innovationen der Informatik wie zum Beispiel Random Beacon, das Network Nervous System (NNS), Subnets und unterschiedliche Konsens-Protokolle. Die Kombination dieser Technologien erlaubt es dem Internet Computer eine beinahe unbegrenzte Kapazität mit Webgeschwindigkeit zu erreichen.

Warum ist die Chain Key Technologie so wichtig?

Eines der Hauptprobleme der Blockchain-Technologie war schon immer die mangelnde Geschwindigkeit. Das zeichnete sich bereits bei Bitcoin ab. Eine Transaktion benötigte hier in der Regel zwischen 5 und 60 Minuten. Ethereum konnte mit neuem Konsens-Protokoll und technologischen Weiterentwicklungen die Transaktionsrate deutlich erhöhen. Doch auch Ethereum bleibt von der Webgeschwindigkeit noch weit entfernt. Das macht diese Blockchain als Ersatz für das traditionelle Internet oder einen Welt-Computer ungeeignet.

Das zweite Problem ist die zu verarbeitende Datenmenge. Hier zeichnete sich ebenfalls eine stetige Weiterentwicklung von der Bitcoin Blockchain, über Ethereum und seine Smart Contracts bis hin zum Internet Computer und den Canister, eine Weiterentwicklung der Smart Contracts. Software Canisters sind zwar ähnlich wie Smart Contracts in ihrer Größe begrenzt. Doch mit Hilfe der Chain Key Technologie ist es möglich verschiedene Canister miteinander interagieren zu lassen. Auf diese Weise kann die Begrenzung der Datenmenge leicht umgangen werden. So können Software Canisters alles implementieren von der Website, über Unternehmenssysteme, DApps oder DeFi-Anwendungen.

Welche Aufgaben und Möglichkeiten bieten die Protokolle?

Wie bereits angedeutet, ist die Chain Key Technologie für die Funktion und Effektivität des Internet Computers von zentraler Bedeutung. Die Innovation dieser Kryptographie besteht darin, dass der Internet Computer damit nur noch eine einzelnen Public Key benötigt. Dies reduziert die Menge an Daten, die für eine Verifizierung nötig wären. Darüber hinaus sind die kryptografischen Protokolle für folgende Aufgaben von Bedeutung:

- Neue Knoten hinzufügen und Subnets bilden. Dies erlaubt es dem Netzwerk unendlich zu skalieren.

- Knotenpunkte, die fehlerhaft oder ausgefallen sind zu ersetzen, ohne das Protokoll anhalten zu müssen.

- Subnets reaktivieren, falls zu viele Knoten ausgefallen sind.

- Nahtloses Upgrade des Internet Computer Protocol, sodass das Netzwerk Fehler beheben und neue Funktionen hinzufügen kann.

Wie funktioniert die Chain Key Technologie?

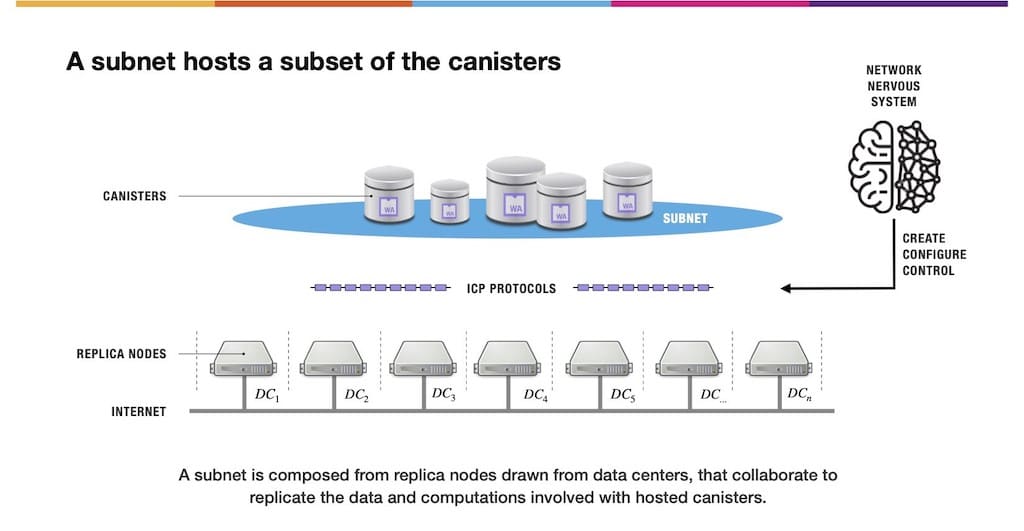

Um die Chain Key Technologie besser zu verstehen, ist es notwendig sich den Aufbau des Internet Computers genauer anzusehen. Der Internet Computer besteht aus zahlreichen Nodes auf der ganzen Welt. Diese Knotenpunkte führen das Internet Computer Protokoll (ICP) aus. Das ICP verbindet die Nodes und verwaltet die Ausführung der Software Canister über das Netzwerk. Die Canister werden von Entwicklern auf den Internet Computer hochgeladen und enthalten sowohl Code zur Ausführung von beispielsweise einer App als auch den Status des Canisters.

Um die Skalierbarkeit des Internet Computer zu gewährleisten, führen nicht alle Nodes alle Canister aus. Die Nodes werden in Subnets aufgeteilt. Wenn ein Canister auf dem Internet Computer hochgeladen wird, dann wird er bestimmten Subnets und Knoten zugewiesen und kann nur auf diesen ausgeführt werden. Für die Robustheit und Sicherheit des Systems muss der Canister auf mehrere Knoten zugewiesen werden. Denn ein Knoten könnte ausfallen oder fehlerhaft sein, was die Sicherheit und den flüssigen Ablauf gefährden würde.

Wenn ein Benutzer eine DApp ausführen oder mit ihr agieren möchte, wird eine Nachricht über das Internet Computer Protocol an den entsprechenden Canister gesendet. Um Nachrichten zu authentifizieren, hat jedes Subnet seinen eigenen Public Key. Der Public Key setzt sich aus den Secret Keys der einzelnen Knoten innerhalb des Subnets zusammen. Wenn eine ausreichende Anzahl an Knoten im Subnet zustimmen, indem sie ihren Anteil des Keys angeben, kann die Nachricht verifiziert werden.

Dieser einzelne Public Key ist eine der bedeutendsten Innovationen innerhalb der Chain Key Technologie. Denn sie kommt, anders als andere Blockchains mit einer deutlich geringeren Datenmenge zur Verifizierung aus. Auf diese Weise können sogar kleinere Geräte mit geringer Kapazität wie zum Beispiel eine Smart Watch oder ein Mobiltelefon am Internet Computer teilnehmen und Daten und Nachrichten auf ihre Echtheit überprüfen.

Chain Key Technologie und Catch-Up Pakete

Ein weiterer Aspekt der Chain Key Technologie sind die Catch-Up-Pakete. Wenn ein neuer Knoten zu einem bestehenden Subnets hinzugefügt wird, benötigt er neben der Freigabe des Secret Keys auch den aktuellen Status aller anderen Knoten innerhalb des Subnets. Denn andernfalls kann der neue Knoten nicht vollständig integriert werden und am Subnet teilnehmen. Der beitretende Knoten kann den Status seiner Peer-Knoten überein State-Sync-Protokoll anfordern. Damit der neue Knoten sicher sein kann, dass andere fehlerhafte Knoten keine falschen Status-Updates oder Key-Fragmente weiterleiten, geben die anderen Knoten den Root-Hash des Status aller enthaltender Canister an.

Diese Status-Zertifizierung und die Schlüsselfreigabe sind vergleichsweise kostspielig. Ihn für jeden neuen Block zu nutzen, wäre nicht rentabel und wird nur in regelmäßigen Abständen ausgeführt. Stattdessen nutzen die Subnets sogenannte Catch-Up Pakete. Diese bündeln alle Informationen, die ein Knoten benötigt, um am Subnet teilnehmen zu können. Nicht nur neue Knoten können die Catch-Up-Pakete nutzen, sondern auch Knoten, die zeitweise außer Betrieb oder vom Netz getrennt waren. Damit erfüllen sie gleich mehrere Funktionen innerhalb der Chain Key Technologie:

- Subnets können wiederbelebt werden. Das gilt sogar, wenn nur ein einziger Knoten innerhalb des Subnets überlebt hat.

- Sobald ein neues Catch-Up-Paket erstellt wurde, können alle vorherigen gelöscht werden. Das macht den Internet Computer im Gegensatz zu anderen Blockchains deutlich effizienter in der Speicherung, ohne an Sicherheit und Transparenz einzubüßen.

- Catch-Up-Pakete helfen auch bei der Umverteilung und den Lastenausgleich. Wenn zum Beispiel ein Software Canister innerhalb eines Subnets kurzzeitig besonders gefragt ist und häufig aufgerufen wird, dann benötigt er entsprechend mehr Ressourcen. Wenn das Subnet diesen Bedarf nicht decken kann, dann hat der Internet Computer, dank der Catch-Up-Pakete die Möglichkeit die Knoten innerhalb des Subnets auf zwei aufzuteilen und jeweils die Hälfte der Canister auszuführen. Der Übergang wäre nahtlos und ohne Zwischenfälle möglich.

- Die Catch-Up Pakte können außerdem die Aktualisierung des Internet Computer Protocol selbst ermöglichen. Die Knoten eines Subnets werden angewiesen, eine andere Version des ICP auszuführen, nachdem das nächste Catch-Up-Paket erstellt wurde. Auf diese Weise können zum Beispiel Fehler im Protokoll behoben oder neue Funktionen integriert werden, ohne einen Absturz oder Unterbrechung des Systems zu riskieren.

Chain Key Technologie und Geschwindigkeit

Eine weitere bereits angesprochene Verbesserung, die die Chain Key Technologie mit sich bringt, betrifft die Geschwindigkeit des Internet Computers. Mit ihr kann der Status eines Canister innerhalb von ein bis zwei Sekunden aktualisiert werden. Das erlaubt es Transaktionen deutlich schneller abzuschließen. Ermöglicht wird das durch die zwei verschiedenen Ausführungstypen. Der Internet Computer unterscheidet zwischen eine Update-Call, oder Aktualisierungs-Aufruf und dem Query-Call, dem Abfrage-Aufruf. Die Update-Calls sind vergleichbar mit traditionellen Methoden aus anderen Blockchains. Bei einem Update-Call wird der Status des Canisters geändert und abgespeichert. Dafür wird ein Konsens benötigt. Dementsprechend benötigt ein Update-Call einige Sekunden.

Noch schneller und eine Besonderheit der Chain Key Technologie ist der Query-Call. Mit ihm können Nutzer den aktuellen Status eines Canisters abrufen und verarbeiten, ohne ihn zu verändern. Da der Status hier unverändert bleibt, ist es nicht nötig einen Konsens zu erzielen. Der Query-Call ist innerhalb von Millisekunden abgeschlossen. Alle Änderungen am Status des Canisters während eines Query-Calls, werden umgehend nach der Ausführung wieder gelöscht und haben keinen weiteren Einfluss. Um zum Beispiel als Nutzer eine Anwendung auf seinem Computer auszuführen, wäre ein Query-Call in den meisten Fällen bereits ausreichend. Das erlaubt es dem Internet Computer Anwendungen in Webgeschwindigkeit auszuführen.

Fazit

Die Chain Key Technologie ist eine Zusammensetzung aus verschiedenen Innovationen aus der Informatik und ein wichtiger Meilenstein in der Entwicklung eines Blockchain-Computers und damit verbunden dem Internet Computer von Dfinity. Das komplexe Zusammenspiel verschiedener technologischer Innovationen bietet viele Vorteile gegenüber traditionellen Blockchains hinsichtlich Geschwindigkeit, Sicherheit, Datenspeicherung und Effizienz.